Fortinet ZTA

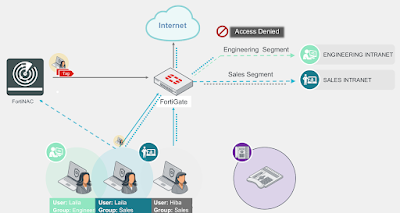

Récemment, j'ai écrit sur ZTNA, l'architecture ZTNA et la configuration ZTNA. Cependant, il ne faut pas confondre ZTNA avec ZTA. ZTA gère l'accès aux ressources internes, c'est-à-dire l'accès au réseau via la couche d'accès, comme un réseau filaire ou un réseau sans fil. Comme ZTNA, ZTA a une architecture Zero Trust. Premièrement, il va identifier et découvrir tout ce qui se trouve sur le réseau, c'est-à-dire qu'il saura quels utilisateurs sont connectés. Par la suite, la connectivité sera fournie en fonction de l'utilisateur, du type d'appareil et de la posture de sécurité de l'équipement, et les appareils qui ne respectent pas la posture de sécurité ou qui ne sont tout simplement pas enregistrés seront également isolés. Enfin, tout type de faille de sécurité sera identifié et une réaction automatique sera effectuée, isolant les appareils pour minimiser l'impact.

Grâce à Security Fabric, il sera possible d'effectuer des contrôles de risques continus sur les appareils pour vérifier s'ils sont toujours conformes à la politique de sécurité. ZTA peut être intégré à FortiClient, qui peut déjà effectuer des contrôles de sécurité s'il appartient à une architecture ZTNA, ou il peut également être intégré à des tiers, tels que le logiciel EDR, qui peuvent signaler ou donner de la visibilité à tout événement de sécurité en cours, effectué au sein de l'appareil.

Grâce à Security Fabric, il sera possible d'effectuer des contrôles de risques continus sur les appareils pour vérifier s'ils sont toujours conformes à la politique de sécurité. ZTA peut être intégré à FortiClient, qui peut déjà effectuer des contrôles de sécurité s'il appartient à une architecture ZTNA, ou il peut également être intégré à des tiers, tels que le logiciel EDR, qui peuvent signaler ou donner de la visibilité à tout événement de sécurité en cours, effectué au sein de l'appareil.

Dans une architecture ZTA, deux validations sont effectuées. La première est une validation de pré-connexion dans laquelle l'utilisateur est vérifié, quel type d'appareil se connecte, quelle application, à quelle heure de la journée et où la connexion a lieu. Ces informations sont vérifiées par rapport à la politique de conformité du réseau pour automatiser l'accès via SDN en fonction du degré de confiance dans cet appareil.

|

| Validation avant connexion |

Une fois l'appareil connecté au réseau, une gestion des risques post-connexion est effectuée pour analyser en continu tous les appareils. Le but est de répondre immédiatement aux événements de sécurité qui peuvent être signalés par tout équipement connecté au réseau.

|

| Évaluation des risques après connexion |

Par exemple, lorsqu'un appareil compromis est connecté au réseau et établit des connexions avec un serveur Command & Control, l'appel sera bloqué par tout élément de sécurité tel que FortiGate. Le pare-feu informera FortiNAC et FortiNAC isolera automatiquement l'appareil compromis pour l'empêcher d'être une menace pour l'organisation. De cette manière, le temps nécessaire pour contenir la menace est considérablement réduit.

|

| Réponse aux incidents |

Enfin, la capacité de l'appareil à s'intégrer à l'ensemble de l'architecture ZTA lui permet de s'adapter dynamiquement aux circonstances de chacune des connexions. Par exemple, un utilisateur qui appartient à un certain groupe peut changer de groupe et obtiendra dynamiquement les autorisations du nouveau groupe sur le réseau.

Commentaires

Enregistrer un commentaire